Um SQL Injection Payload é uma sequência de comandos maliciosos usada para explorar a vulnerabilidade SQLi e comprometer a segurança do banco de dados.

A SQL Injection permite que atacantes manipulem consultas SQL, injetando código malicioso em campos de entrada para acessar dados ou executar comandos não autorizados.

Essa falha pode expor informações sensíveis, modificar registros e comprometer completamente a integridade do banco de dados da aplicação.

Neste artigo, exploraremos os payloads de SQLi, explicando seu funcionamento, suas principais variantes e apresentando táticas essenciais para mitigar essa ameaça em aplicações web.

Como funciona a SQL Injection?

A SQL Injection (SQLi) é uma vulnerabilidade crítica em que as entradas do usuário são inseridas em consultas SQL sem validação.

Essa falha pode ser explorada por atacantes para alterar a lógica da consulta, acessar dados sensíveis e comprometer a segurança da aplicação.

O erro ocorre quando a aplicação não valida corretamente entradas do usuário, permitindo que comandos SQL maliciosos sejam inseridos em campos, como formulários ou URLs.

Esses comandos manipulam a consulta original, oferecendo acesso não autorizado a dados ou permitindo ações destrutivas no banco de dados.

O que é um SQL Injection Payload?

Um SQL Injection Payload é uma sequência de comandos maliciosos usados para explorar a vulnerabilidade SQLi.

Esses payloads alteram a consulta SQL original, permitindo obter dados ou executar ações indesejadas.

Payloads podem ser simples, como operadores lógicos para validar condições, ou complexos, usando funções do banco para extrair dados encobertamente.

Tipos de SQL Injection e seus payloads

Existem diferentes tipos de SQL Injection, cada um com payloads específicos para explorar a vulnerabilidade.

Os bancos de dados SQL, como MySQL, MariaDB, Oracle e outros, possuem sintaxes e funções distintas, o que exige payloads adaptados para cada sistema.

Neste artigo, nos concentramos principalmente em payloads para MySQL, mas os conceitos são similares para outros bancos de dados.

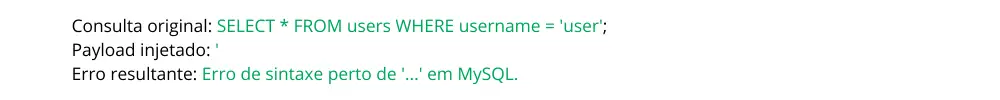

1. Error-based SQL Injection

A Error-based SQL Injection explora mensagens de erro do banco de dados para revelar informações sobre sua estrutura, como nomes de tabelas, colunas ou versão.

Erros como "Erro de sintaxe perto de '...' " indicam uma possível vulnerabilidade.

O payload inicial para essa técnica consiste em inserir uma aspa simples (') para quebrar a consulta SQL e observar a mensagem de erro.

Analisando a mensagem, o atacante pode criar payloads mais específicos para explorar a vulnerabilidade.

Exemplo de payload:

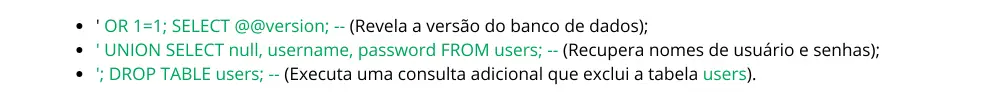

Após confirmar a vulnerabilidade, o objetivo é refinar o payload para extrair informações úteis.

O erro pode indicar uma tabela ou coluna ausente, permitindo que o atacante ajuste a consulta ou use funções SQL para obter mais informações.

Exemplos de payloads:

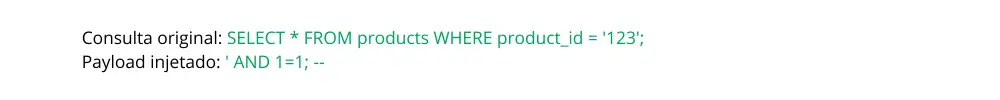

2. Blind SQL Injection

A Blind SQL Injection ocorre quando a aplicação não exibe mensagens de erro ou resultados detalhados da consulta, dificultando a inferência direta de informações.

Nesses casos, o atacante precisa inferir o estado do banco de dados com base no comportamento da aplicação, como alterações no conteúdo da página ou tempo de resposta.

Em injeções SQL cegas, payloads testam condições específicas e observam a resposta da aplicação.

A chave é criar consultas que revelem diferenças de comportamento, dependendo se a condição é verdadeira ou falsa.

Exemplo de Payload Booleano:

Resultado:

- Se o conteúdo da página ou a resposta permanecerem inalterados, a condição é verdadeira;

- Caso contrário, a condição é falsa.

Para extrair informações úteis, os payloads são refinados para testar várias condições ou extrair dados bit a bit.

O processo envolve a construção de payloads que restringem progressivamente o conteúdo do banco de dados com base nas respostas observadas.

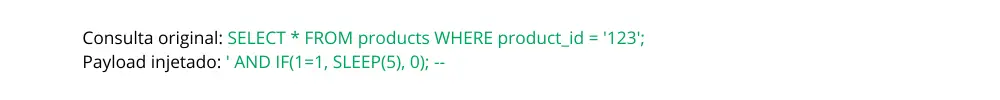

Exemplo de payload baseado em tempo:

Se a condição injetada for verdadeira (1=1), o servidor pausa por 5 segundos antes de responder. Se a condição for falsa, a resposta é imediata.

Variando a condição, é possível testar diferentes partes do banco de dados.

3. Out of Band SQL Injection

A Out of Band SQL Injection explora a capacidade do servidor de banco de dados de iniciar uma conexão de saída para um servidor controlado pelo atacante.

Esse método é utilizado quando as respostas do banco de dados não são retornadas diretamente para a aplicação web.

Ele também costuma ser empregado quando os métodos padrão de injeção de SQL baseada em erros ou cega não são eficazes.

A Out of Band SQL Injection depende do servidor de banco de dados que faz uma solicitação de saída (como uma solicitação HTTP ou pesquisa de DNS) para um servidor controlado pelo atacante.

Exemplo de payload:

Esse payload instrui o SQL Server a listar o conteúdo de um diretório em um servidor controlado pelo atacante.

O atacante configura um ouvinte em seu servidor para capturar as solicitações de saída, confirmando a execução do payload.

Mitigando a SQL Injection e seus payloads

A principal forma de mitigar a SQL Injection é evitar a concatenação direta de dados controlados pelo usuário em consultas SQL.

Em vez disso, utilize consultas parametrizadas ou prepared statements, que tratam os dados do usuário como parâmetros, impedindo que sejam interpretados como código SQL.

Outras medidas de segurança importantes incluem:

- Validação de entrada: valide e filtre todos os dados fornecidos pelo usuário antes de usá-los em consultas SQL;

- Princípio do menor privilégio: conceda aos usuários do banco de dados apenas as permissões necessárias para realizar suas tarefas;

- Monitoramento e detecção: monitore o tráfego de banco de dados em busca de atividades suspeitas e utilize ferramentas de detecção de intrusão para identificar e bloquear ataques de SQL Injection;

- Atualizações de segurança: mantenha o software do banco de dados e as aplicações web sempre atualizados com as últimas correções de segurança.

Conclusão

A SQL Injection é uma ameaça séria que pode comprometer a segurança de dados confidenciais e expor sistemas a ataques cibernéticos.

Compreender os payloads de SQLi e adotar táticas de mitigação adequadas é essencial para proteger aplicações web contra essa vulnerabilidade.

A segurança da informação deve ser prioridade, exigindo práticas seguras de desenvolvimento e conscientização sobre os riscos da SQL Injection.

A Diazero Security, como Provedor de Serviços de Segurança Gerenciada (MSSP), oferece soluções estratégicas para fortalecer a cibersegurança das empresas contra essa e outras ameaças.

Nossa abordagem Hyper Performance garante:

- Menor custo: soluções otimizadas para máximo retorno sobre investimento;

- Maior assertividade: monitoramento contínuo e mitigação eficiente de ameaças;

- Produtividade: alívio da sobrecarga das equipes internas;

- Personalização: estratégias adaptadas às necessidades do cliente;

- Visibilidade dos riscos: relatórios detalhados para decisões precisas.

Não espere ser alvo de um ataque cibernético!

Entre em contato agora e proteja sua empresa com as soluções avançadas da Diazero.

Segurança

Segurança